Por David Miller

En el 2021 ARC Industry Forum, representantes de PAS destacaron cómo sus productos de software que abordan la seguridad de procesos, la digitalización y la ciberseguridad complementan las tecnologías de sensores y software industrial de Hexagon. Hexagon adquirió PAS a finales de 2020.

La seguridad de los procesos, uno de los primeros énfasis de PAS, está cubierto por PlantStateIntegrity, que ahora se puede integrar con el libro de registro de operaciones j5 de Hexagon, una aplicación que les permite a los usuarios registrar y administrar métricas operativas, de procesos y de seguridad, como desviaciones del circuito de control, disrupciones del proceso, y frecuencia de alarma. Al utilizar PlantStateIntegrity para introducir información en el libro de registro de operaciones j5, los traspasos de turnos manuales complejos pueden reemplazarse por la creación de informes digitales generados automáticamente, dijo Jaclyn Arnold, vicepresidenta de negocio propietario-operador de Hexagon. Esta capacidad es particularmente útil en medio de los requisitos de distanciamiento social impuestos por el COVID-19, que hacen que los traspasos de turnos físicos no solo sean ineficientes, sino potencialmente peligrosos.

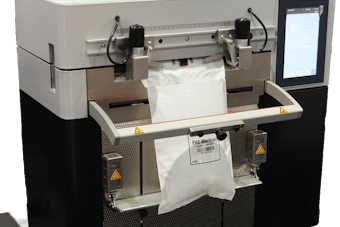

Para abordar la digitalización, la plataforma AutomationIntegrity de PAS ahora incluye el módulo Sensor Data Integrity recientemente lanzado por la compañía. Según Nick Cappi, vicepresidente de gestión de productos y soporte técnico de PAS, el objetivo principal del nuevo módulo es permitir que AutomationIntegrity descubra sensores dispares, sincronice sus ajustes de configuración y agrupe sus datos en una única fuente de verdad que puede ser utilizada de forma coherente en toda la empresa. El módulo Sensor Data Integrity también es capaz de integrar sensores analógicos e inteligentes tradicionales de los principales proveedores.

PAS ha identificado tres pilares de lo que ellos llaman "integridad operativa": seguridad de procesos, ciberseguridad y digitalización.

PAS ha identificado tres pilares de lo que ellos llaman "integridad operativa": seguridad de procesos, ciberseguridad y digitalización.

La ciberseguridad es manejada por la plataforma CyberIntegrity de PAS, que utiliza la visibilidad alcanzada por las capacidades de descubrimiento de AutomationIntegrity para ejecutar auditorías de vulnerabilidades en la cartera de activos de campo de una organización. Una vez que se han identificado los posibles vectores de ataque, CyberIntegrity puede informar a los usuarios sobre cómo se pueden explotar las debilidades y qué se puede hacer para remediarlas.

Tales preocupaciones de seguridad cibernética son de creciente importancia a medida que las organizaciones han acelerado la adopción de tecnologías de acceso remoto en respuesta al COVID-19. Un excelente ejemplo de las amenazas potenciales que plantea el acceso remoto se destacó esta semana después de que un pirata informático obtuvo acceso a una instalación de tratamiento de agua en Oldsmar, Florida. El hacker intentó aumentar los niveles de hidróxido de sodio, también conocido como lejía, en el suministro de agua de la ciudad, solo para ser detenido por un empleado atento que notó la incursión.

Refiriéndose al incidente, el fundador de PAS, Eddie Habibi, señaló que las empresas que amplían sus capacidades de acceso remoto deben priorizar el desarrollo de un inventario completo de activos para garantizar la eficacia de sus evaluaciones de riesgos de ciberseguridad.

“La amenaza cibernética a la infraestructura crítica ha aumentado constantemente a medida que los piratas informáticos, ya sean actores estatales, empresas criminales o individuos solitarios, comprenden mejor cómo explotar OT (tecnología de operaciones) además de los sistemas de TI. Si bien gran parte de la cobertura del riesgo cibernético a la infraestructura crítica hasta la fecha se ha centrado en la era de muchos sistemas de control industrial y el hecho de que no fueron diseñados e implementados teniendo en cuenta la seguridad, en este caso, el vector de ataque parece haber sido el mayor nivel de acceso remoto habilitado por el condado de Florida”, dijo Habibi. “En la prisa por respaldar operaciones remotas durante la pandemia global, es muy probable que muchas organizaciones hayan aumentado el acceso remoto a estaciones de trabajo de ingeniería industrial y consolas de operador ... Es un recordatorio conmovedor de que la mejor base para una ciberseguridad OT eficaz es una detallado y amplio inventario de activos que incluye relaciones y dependencias entre sistemas OT y una línea de base de ajustes de configuración. Con esto implementado, la evaluación de riesgos está mucho más informada, lo que permite a las organizaciones asignar y limitar de manera más efectiva el acceso remoto tanto a nivel de sistema como de cuenta".