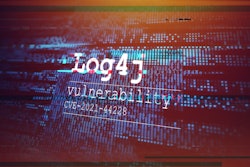

Con la amenaza de ataques de ciberseguridad contra la industria en todo el mundo en aumento en medio de la guerra en Ucrania, que sigue de cerca las noticias sobre los crecientes ataques de ransomware en la industria y el potencial de incursiones en el sistema de control a través de exploits log4j, las empresas industriales de todos los tamaños están cerrando atención a sus propios niveles de protección de ciberseguridad.

La buena noticia es que no hay escasez de información disponible sobre cómo proteger sus sistemas de tecnología de operaciones (OT). En toda esta información, sin embargo, a menudo hay referencias a la necesidad de una "solución de monitoreo continuo de OT para registrar y alertar sobre indicadores y comportamientos maliciosos". Esta referencia en particular proviene de la alerta de CISA sobre los actores de amenazas persistentes avanzadas que se centran cada vez más en los dispositivos de control de supervisión y adquisición de datos (SCADA) del sistema de control industrial (ICS).

En estas alertas gubernamentales que destacan la necesidad de software de ciberseguridad, no se mencionan productos específicos. Considere eso, ¿cómo puede determinar cuál es mejor para su operación?

Gabe Authier, gerente sénior de productos en Tripwire, un proveedor de software de seguridad, cumplimiento y operaciones de TI, recomienda usar esta guía de 4 preguntas para evaluar la multitud de herramientas de ciberseguridad disponibles.

Gabe Authier, gerente senior de producto de Tripwire.

Gabe Authier, gerente senior de producto de Tripwire.

· ¿Por qué es crucial saber qué hay en su red ICS? Los sistemas de monitoreo de red brindan la primera línea de defensa cuando las aplicaciones se caen o cuando el rendimiento comienza a deteriorarse, dice Authier, sin embargo, el 64 % de los líderes de seguridad sienten que carecen de las herramientas y los recursos que necesitan para monitorear, el 62 % carece de las herramientas y los recursos necesitan analizar y comprender, y el 68 % carece de las herramientas y los recursos necesarios para mitigar las amenazas externas, según una investigación realizada por Ponemon Insitute. “No siempre es fácil averiguar qué se está ejecutando, y mucho menos si está o no configurado correctamente”, dice. “Pero una vez que comprende su postura de seguridad actual, puede desarrollar una estrategia para ensamblar los activos e implementar protocolos para lograr sus objetivos de seguridad”.

· ¿Funciona para prueba del cumplimiento normativo? Además de detectar un cambio no autorizado en sus dispositivos industriales, el software de ciberseguridad debería ayudar a lograr y mantener el cumplimiento normativo con marcos como IEC 62443, NERC CIP, NIST y el CIS ISC CSC del Centro para la Seguridad en Internet.

· ¿Cómo maneja la seguridad de la configuración? Haciendo referencia a un estudio reciente de ServiceNow, Authier señala que el 78 % de los directores de seguridad de la información están preocupados por su capacidad para detectar intrusiones y anomalías. Él dice que esto subraya la necesidad de que el software de seguridad cibernética brinde no solo la mejor seguridad en su clase, sino también monitoreo de integridad y administración de configuración y cumplimiento con un agente extensible y un enfoque sin agente para la recopilación de datos (es decir, los datos se pueden recopilar desde sus dispositivos sin necesidad de instalar software adicional para hacerlo).

· ¿Remediar cambios sospechosos causará tiempo de inactividad del sistema? “Una de las mayores preocupaciones de los operadores de sistemas de control es que la corrección de cambios sospechosos provocará una interrupción en las operaciones”, dice Authier. Por lo tanto, la importancia de garantizar que los sistemas de ciberseguridad que está revisando puedan proporcionar "control centralizado de configuraciones en todas las infraestructuras de TI y OT físicas y virtuales, incluidos múltiples dispositivos, plataformas y sistemas operativos, sin interrumpir las operaciones", agrega.

Authier señala que el software de ciberseguridad Tripewire Enterprise proporciona un sistema de gestión de interfaz único a través de “una solución de seguridad sin agentes a la que se puede acceder desde prácticamente cualquier lugar para proporcionar una imagen completa de los problemas y acciones de seguridad. Con el monitoreo contínuo automatizado en diferentes tipos de sistemas operativos, dispositivos industriales y aplicaciones, las organizaciones industriales ahora tienen una solución simplificada y rentable para mantener el fortalecimiento del sistema y una prueba continua de cumplimiento de estándares como IEC 62443, NERC CIP, NIST y CIS ISC. CSC”.