Gran parte de la atención del público en materia de seguridad cibernética se ha centrado en lo que se considera una infraestructura crítica — petróleo y gas, suministro de agua, generación de energía, etc. Un ataque cibernético a una empresa de alimentos y bebidas puede que no genere el tipo de desastre explosivo que podría crearse en una instalación energética, pero existen todavía muchas razones para tomar en serio esas amenazas.

"Los alimentos y las bebidas no reciben suficiente atención" cuando se trata de la seguridad cibernética, comentó Dave Weinstein, jefe de seguridad del proveedor de seguridad cibernética Claroty, en una entrevista reciente. “La gente mala puede hacer mucho daño si le apunta a ese sector”.

Un punto de quiebre para los productores de alimentos y bebidas se produjo hace unos dos años y medio cuando el ataque de secuestro de datos NotPetya incluyó entre los afectados al fabricante mundial de alimentos Mondelēz International. No porque Mondelēz fuera un objetivo. Este ataque -como otro muy similar, el WannaCry que lo antecedió— no discriminó por industria. La intención era simplemente causar estragos, dondequiera que aterrizara. Otras compañías de alimentos "se dieron cuenta de que no tenían que ser un objetivo. Podrían ser solo daños colaterales", dijo Weinstein. "Las cosas no necesariamente estallan, pero se pierde la perspectiva y es necesario cerrar las plantas".

Kellogg, por ejemplo, entendió el mensaje. Contar con máquinas y dispositivos más conectados, análisis avanzados, acceso remoto, intercambio de datos inalámbricos y control descentralizado de la planta es tener un conjunto de desarrollos tecnológicos que pueden proporcionar al fabricante multinacional de alimentos operaciones más eficientes, más productivas y más ágiles. Pero estas tecnologías también aumentan el riesgo de ciberataques, ampliando el campo de exposición

2017 fue un momento crucial, reconoció Jim Tassell, arquitecto principal de seguridad informática de Kellogg. Al referirse a los ataques de secuestro de datos y de virus —de los cuales Mondelēz estimó que las pérdidas alcanzarían los 150 millones de dólares; y frente a los cuales otras empresas como Merck, FedEx y Maersk también experimentaron importantes trastornos y pérdidas— Tassell reconoció que estas empresas no fueron un objetivo específico, pero que, no obstante, se enfrentaron a importantes daños. Kellogg no quería estar en uno de esos titulares, dijo, por lo que necesitaba averiguar cuál debería ser su próximo paso.

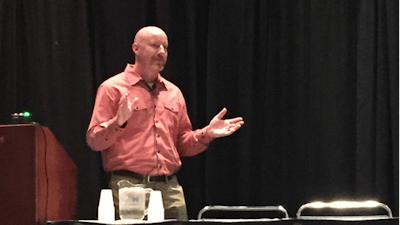

En el Foro de Alimentos y Bebidas de la Feria de Automatización de 2019, Tassell describió el camino de Kellogg para gestionar sus riesgos de seguridad cibernética. La evaluación de la vulnerabilidad de la empresa fue particularmente difícil dado que tiene alrededor de 50 plantas de fabricación en todo el mundo, incluyendo las adquisiciones de los últimos años, que complican la gama de sistemas de fabricación con los que trabaja el fabricante de alimentos.

Kellogg acudió a Deloitte como consultor de auditoría para tener una mejor idea de la situación de sus operaciones "La informática era un desafío, por tener plantas en todo el mundo", dijo Tassell. "No contaba con una lista de dispositivos y no entendía las vulnerabilidades".

Mientras que Deloitte evaluaba los diversos sitios para identificar las brechas, Kellogg tomó medidas inmediatas comunicando y ejecutando una estrategia de segmentación. La segmentación entre los sitios, dispuesta en un modelo de centro y radios, contenía el riesgo para un solo sitio; las vulnerabilidades de un sitio estaban contenidas para ese sitio. segmentación dentro del sitio, por su parte, mitigaba el riesgo colocando la seguridad entre la fabricación y la parte comercial de la empresa, restringiendo las posibles vulnerabilidades a la red informática (TI) o a la red operativa (OT).

Las implicaciones de esta estrategia de segmentación son importantes. "No usamos palabras como asegurar o prevenir", dijo Tassell. "Hablamos de contención".

En 2018, Kellogg se enfrentó a varios desafíos. Carecían de cualquier tipo de estrategia de ciberseguridad en la red operativa. No había una detección formal ni respuesta a incidentes para la red operativa. Se enfrentaban a una mayor sensación de seguridad debido a un evento catalizador que había instado a los altos ejecutivos a moverse con rapidez. Y el área de TI necesitaba asociarse con los ingenieros para aumentar la seguridad de la red operativa.

Este último punto era clave. Era necesario crear una relación entre TI y la Operaciones para hacer que cualquier tipo de estrategia de seguridad cibernética funcionara. En la seguridad de TI, por solo seis meses, Tassell fue puesto a cargo de liderar la organización de seguridad cibernética para la red operativa. Como él lo veía, tenía que asegurar una red que no podía tocar. "Las relaciones eran tensas entre ingeniería y las plantas porque habíamos tenido interrupciones", dijo. "No se trataba de tecnología; no se trataba de seguridad. Se trataba de relaciones".

Kellogg creó una organización dedicada a la ciberseguridad en la fabricación, que incluía un arquitecto de la red operativa, un ingeniero de seguridad de redes operativas y un ingeniero de seguridad de puntos finales de la red operativa, que se asoció con el área de ingeniería global. Un comité de revisión de fabricación definió una forma estándar de trabajo a nivel mundial entre la TI y la red operativa para diseñar, desplegar, asegurar y mantener la infraestructura necesaria para apoyar el proceso de transformación digital de la fabricación de la empresa.

Elaboraron una estrategia de ciberseguridad de la red operativa con siete elementos clave:

1. Descubrimiento de activos y redes de OT

2. Segmentación de la red

3. Mitigar las amenazas de los puntos finales

4. Monitoreo de seguridad de la red operativa y respuesta a incidentes

5. Conectividad con terceros y control de acceso

6. Gestión de la vulnerabilidad

7. Manejo de actualizaciones

El evento catalizador que habían tenido probablemente hizo más bien que daño, fue un evento de bajo impacto, pero le dio a Kellogg el impulso necesario para tomar medidas antes de enfrentarse a algo peor. Los ejecutivos de la compañía estaban listos para dar a Tassell y a su equipo el dinero que necesitaban para avanzar, y el impulso estaba en marcha para hacerlo rápidamente.

Tres de los siete elementos de la estrategia de seguridad cibernética de Kellogg podían ser manejados con Claroty. Pero uno de los principales desafíos que el equipo de Tasell y otras dos personas enfrentaron fue la manera de conseguir que todos los sensores necesarios de Claroty se implementaran globalmente en un corto período de tiempo. Para desplegar, ajustar y supervisar los sensores, Kellogg se asoció con Rockwell Automation, Claroty y Kudelski Security.

"No subestime el tiempo que llevará sintonizar Claroty u otros sensores," aconsejó Tassell. "Mientras más los afine, más efectivos serán."

Otros desafíos eran el número desconocido de vulnerabilidades de seguridad que había que remediar; no existía un sistema integrado de gestión del aprendizaje (LMS) utilizado por TI/OT, por lo que el programa de concientización sobre seguridad cibernética no era visible para el área de ingeniería; y no había un proceso de respuesta a incidentes probado y comprobado para la red operativa.

Para empezar, la capacitación de concientización sobre ciberseguridad en la red operativa se centró en la educación del personal de planta sobre lo que es la ciberseguridad, la política de Kellogg y cómo responder y acudir a ayuda ante algo malo. "Sabemos que estas cosas se mueven rápidamente", dijo Tassell. "Necesitábamos darles un sentido de urgencia, para entender cuándo necesitan llamar a alguien de inmediato."

La estrategia 2020 incluye más entrenamiento, principalmente en forma de ejercicios de mesa para poner a prueba la respuesta al incidente de la red operativa. Esos ejercicios, tal como los expuso Tassell, se centran en adiestramientos con nuevos equipos de respuesta a incidentes y procesos de reciente creación; ejercicios técnicos para el equipo de respuesta a incidentes basados en objetivos; ejercicios ejecutivos para el personal directivo y la junta de directores; y juegos de guerra centrados en ataques del mundo real.

La estrategia y la planificación para este año también incluyen la construcción de servicios de seguridad de la red operativa, la realización de pilotos de los servicios de seguridad de la red operativa en dos plantas y el uso de datos de sensores pasivos para impulsar la toma de decisiones basadas en el riesgo, planta por planta. "No queremos simplemente entregar tecnología y pensar que esta va a salvar el mundo", dijo Tassell. "Sin personas y procesos que la rodeen, no tiene sentido para nosotros".

La educación sigue desempeñando un papel fundamental, ya que el equipo de Tassell despliega sus servicios de seguridad de la red operativa en la fabricación de Kellogg, incluidos los servicios de sensores pasivos y de respuesta a incidentes, el servicio de zona desmilitarizada (DMZ) de TI/OT, el servicio de seguridad de puntos finales y el de acceso remoto de OT. "Con todos estos servicios, se requiere educación," dijo Tassell. "Si no tenemos educación en torno a estos servicios, son casi nocivos".

Completando la conversación, Tassell tenía otros consejos que eran importantes lecciones aprendidas para Kellogg:

· Conseguir el apoyo ejecutivo de la organización de la cadena de ingeniería/suministros.

· Construir una asociación con los proveedores de confianza de ingeniería para ayudar a implementar una estrategia de seguridad cibernética.

· Tomar la decisión sobre el sensor pasivo con el área de ingeniería para que sea parte de la solución.

· Tener cuidado con el acceso limitado de los usuarios a los datos del sensor pasivo.

· Utilizar el acceso a los datos de los sensores pasivos como una forma de establecer un puente para las comunicaciones entre los equipos de ingeniería y de TI.