Los ataques cibernéticos en los sectores críticos de manufactura e infraestructura se han vuelto claramente más prominentes y preocupantes en los últimos años. A través de muchos numerosos informes que se han hecho sobre este tema, hemos aprendido dos cosas: 1) se han detectado claramente los ataques de los estados nacionales y 2) la creciente conectividad de los dispositivos y sistemas de las plantas, que proporcionan a los atacantes las vías de acceso a la industria está dando lugar a un nuevo conjunto de proveedores de tecnología que desarrollan productos diseñados específicamente para proteger a los fabricantes.

Dado que la Internet Industrial de las Cosas (IIoT) y la conectividad de las tecnologías de manufactura es claramente fundamental para el futuro de la industria, es importante comprender mejor tanto los métodos como los tipos de ataques utilizados para acceder a los sistemas manufactureros. El informe 2018 Black Hat Edition of the Attacker Behavior Industry Report de Vectra, un proveedor de tecnologías de detección de ataques cibernéticos y de caza de amenazas basadas en la inteligencia artificial (IA), proporciona algunas ideas clave.

El informe utiliza los datos recopilados por Vectra basados en la monitorización del tráfico de red y los metadatos recopilados de más de 4 millones de dispositivos y cargas de trabajo de su nube de clientes, centro de datos y entornos empresariales.

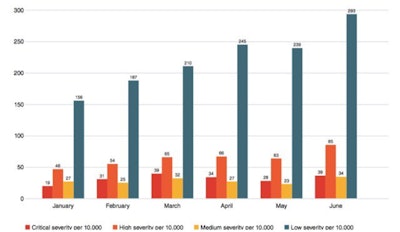

Detección de atacantes en el sector manufacturero por cada 10.000 dispositivos host. El volumen de detecciones de atacantes por cada 10.000 dispositivos host en todas las industrias indica que el número de comportamientos malintencionados de mando y control, reconocimiento y movimiento lateral son relativamente iguales entre sí al interior de cada industria. Fuente: Vectra

Detección de atacantes en el sector manufacturero por cada 10.000 dispositivos host. El volumen de detecciones de atacantes por cada 10.000 dispositivos host en todas las industrias indica que el número de comportamientos malintencionados de mando y control, reconocimiento y movimiento lateral son relativamente iguales entre sí al interior de cada industria. Fuente: Vectra

Al analizar específicamente los datos recopilados por este informe en las plantas de producción, el volumen mensual de detecciones de atacantes por cada 10.000 dispositivos host muestra un mayor volumen de comportamientos internos malintencionados en comparación con otros tipos de ataques. Ya sean internos o externos, los comportamientos malintencionados observados en este informe se clasifican en cinco categorías de métodos: botnets, de comando y control, de reconocimiento interno, de movimiento lateral y de exfiltración.

Métodos de violación de datos A continuación se ofrece una breve explicación de cada uno de los cinco métodos de violación de datos mencionados anteriormente:

- Las botnets tienden a ser un método de ataque de tipo más oportunista, que aprovecha varios equipos ubicados en una variedad de sitios para llevar a cabo un ataque, normalmente un ataque de denegación de servicio distribuido (DDOS en inglés). El informe de Vectra señala que la aparición del uso de botnets en el sector manufacturero no es particularmente significativa y se asocia con mayor frecuencia a los computadores de escritorio de los usuarios que navegan por Internet.

- El mando y control es un vector de amenaza creciente para el sector manufacturero, ante la adopción de las tecnologías de acceso remoto. Según el informe de Vector, "los dispositivos IIoT pueden utilizarse como cabeza de playa para lanzar un ataque [de mando y control]. Una vez que un atacante establece una posición en los dispositivos IIoT, es difícil para los sistemas de seguridad de la red identificar el compromiso de la puerta posterior".

- Reconocimiento interno. Basándose en su monitoreo, Vectra señala que ha habido un aumento de los comportamientos de reconocimiento interno en el sector manufacturero debido a los escaneos internos de redes oscuras y a los escaneos de cuentas de bloqueo de mensajes del servidor (SMB). Los escaneos internos de redes oscuras se producen cuando los dispositivos host internos buscan direcciones IP internas que no existen en la red. Un escaneo de cuenta SMB se produce cuando un host utiliza rápidamente varias cuentas a través del protocolo SMB, que se puede utilizar para compartir archivos, llamadas a procedimientos remotos (RPC) y otros movimientos laterales.Vector observa que el reconocimiento interno se utiliza a menudo para trazar un mapa de una red del sector manufacturero, en busca de activos críticos para robar o dañar.

- El movimiento lateral es el nombre de un método de ataque que describe lo que ocurre cuando los sistemas y dispositivos conectados se comunican entre sí a través de una red; la autenticación y los comportamientos de fuerza bruta de las SBM son las aplicaciones más comunes de este método. El informe Vectra describe el comportamiento de la fuerza bruta de los SBM como el momento en que un host interno utiliza el protocolo SMB para realizar varios intentos de inicio de sesión para la misma cuenta de usuario, que suelen fallar. Durante el monitoreo realizado para este informe, Vectra observó un alto volumen de replicación automatizada, lo que indica que un dispositivo host interno está enviando cargas útiles similares a varios objetivos internos. Según el informe, en muchos casos, hay una relación de 2:1 de comportamientos malintencionados para el movimiento lateral frente al ataque de comando y el control.

- La exfiltración implica la exportación de datos a un sitio externo. Vectra señala que el contrabando de datos es la forma más frecuente de exfiltración en la industria manufacturera. Según el informe, "Con el contrabando de datos, un dispositivo host interno controlado por un atacante externo adquiere una gran cantidad de datos de uno o más servidores internos y luego envía una gran carga útil de datos a un sistema externo".

Motivaciones de los hackers En el informe de Vectra se incluyen datos del Informe de violación de datos en la industria 2018, de Verizon, para resaltar la intención y los motivos potenciales detrás de los ciberataques en la industria manufacturera. Ese informe señala que los atacantes asociados al estado representan el 53 por ciento de las infracciones en el sector manufacturero. En estas violaciones, los tipos más comunes de datos robados fueron los personales (32 por ciento), secretos de empresa (30 por ciento) y credenciales (24 por ciento).

A juzgar por las altas tasas de robo relacionados con los datos personales y los secretos de la empresa, no es sorprendente que el informe de Verizon indique que el espionaje cibernético es uno de los principales motivos de los ciberataques en la industria. Cuarenta y siete por ciento de todos los ataques en la industria manufacturera se llevaron a cabo para recopilar este tipo de datos, según el informe. No es de extrañar que los motivos financieros (a menudo relacionados con los programas de rescate) ocuparan el primer lugar, ya que el 53% de los intentos de ataque contra la industria manufacturera estaban motivados por este factor.

Subrayando la seria intención de los hackers de atacar las plantas de producción industrial, el informe de Verizon señala que el 58 por ciento de las violaciones en la industria manufacturera comprometieron al menos a un servidor. Según Verizon, las violaciones oportunistas más generales en la industria suelen centrarse en los puntos finales y en los dispositivos de IoT. Sin embargo, los atacantes que planean robar propiedad intelectual y/o trazar un mapa de los activos críticos tienden a atacar a los servidores.

Reflexionando sobre los hallazgos de su propio monitoreo, junto con los datos de Verizon, Vectra destaca el "índice más alto de lo normal de comportamientos de reconocimiento interno maliciosos" en la industria manufacturera como una indicación de que los atacantes están "trazando redes del sector de manufactura en busca de activos críticos para robar o dañar". Y el nivel anormalmente alto de comportamiento de movimiento lateral es un fuerte indicador de que los ataques están proliferando dentro de la red".

Por lo tanto, si su empresa todavía se mantiene un poco al margen en lo que respecta a la ciberseguridad porque cree que los fabricantes no son un objetivo tan grande para los hackers, es hora de reevaluar sus procesos de pensamiento. Los fabricantes de todos los tamaños y tipos están en el punto de mira diversas razones.

Tómese el tiempo necesario para hablar con sus proveedores o integradores de sistemas de confianza y averiguar qué más puede hacer para proteger sus operaciones.